23 / 09 / 17

Shc-Update漏洞数据订阅分析工具

一、工具介绍

SHC-Update是一款自动化的CVE漏洞数据动态检测工具,其主要功能是根据给定的CVE编号,获取相应漏洞的信息。它能检测目标是否发生了变化,以及变化所涉及的信息。通过使用SHC-Update,用户可以及时了解关注目标的动态情况,并关注CVE漏洞平台的数据收录情况。

二、使用场景

可以用于渗透测试、安全产品、漏洞应急、等需要漏洞数据支撑的场景。

三、运行环境

Windows操作系统(推荐Windows7 X64)以上操作系统

Net Framework 4.7 以上

四、工具界面

当前版本:V1.0

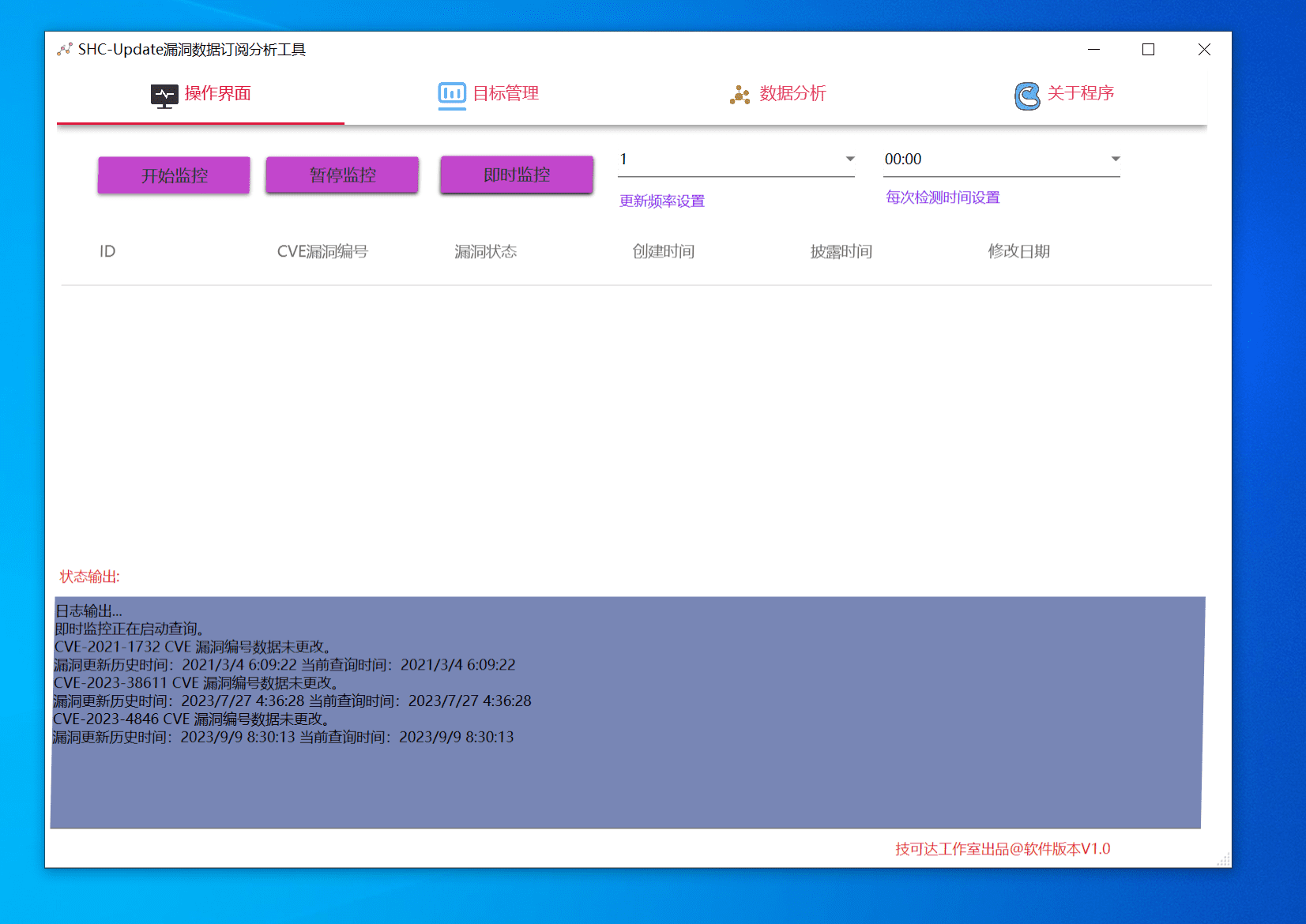

1.操作界面主要检测关注的CVE目标编号数据是否发生变化。

2.目标管理分为应用反查、目标分析、关注目标、数据管理功能,用来挖掘、关注CVE编号目标相关动态信息。

3.数据分析功能用来汇总分析检测目标数据。

4.关于程序收录工具更新功能。

四、使用应用反查功能挖掘CVE漏洞数据

应用反查功能查询收录的历史CVE漏洞数据,查询条件分为二种输入厂商名称或者产品版本名称。

1.厂商版本查询CVE编号

如需要了解 海康威视(Hikvision) 厂商CVE漏洞平台收录的数据。

输入关键词Hikvision 即可挖掘到海康威视CVE漏洞平台历史收录数据情况,下面是查询截图,获取到厂商产品历史上发生的漏洞线索后,通过漏洞攻击价值和漏洞可利用性可以进一步去了解漏洞的相关信息。

攻击价值>此漏洞对攻击者有多大价值,攻击者利用此漏洞访问有价值的数据、网络或计算资源的可能性有多大总共1-5分

漏洞可利用性>此漏洞在实际环境中的利用程度如何,是否有实用的漏洞利用代码被证明可以争对实际目标工作,攻击是否易于成功执行,还是只适合在人为设置的实验室中可执行总共1-5分

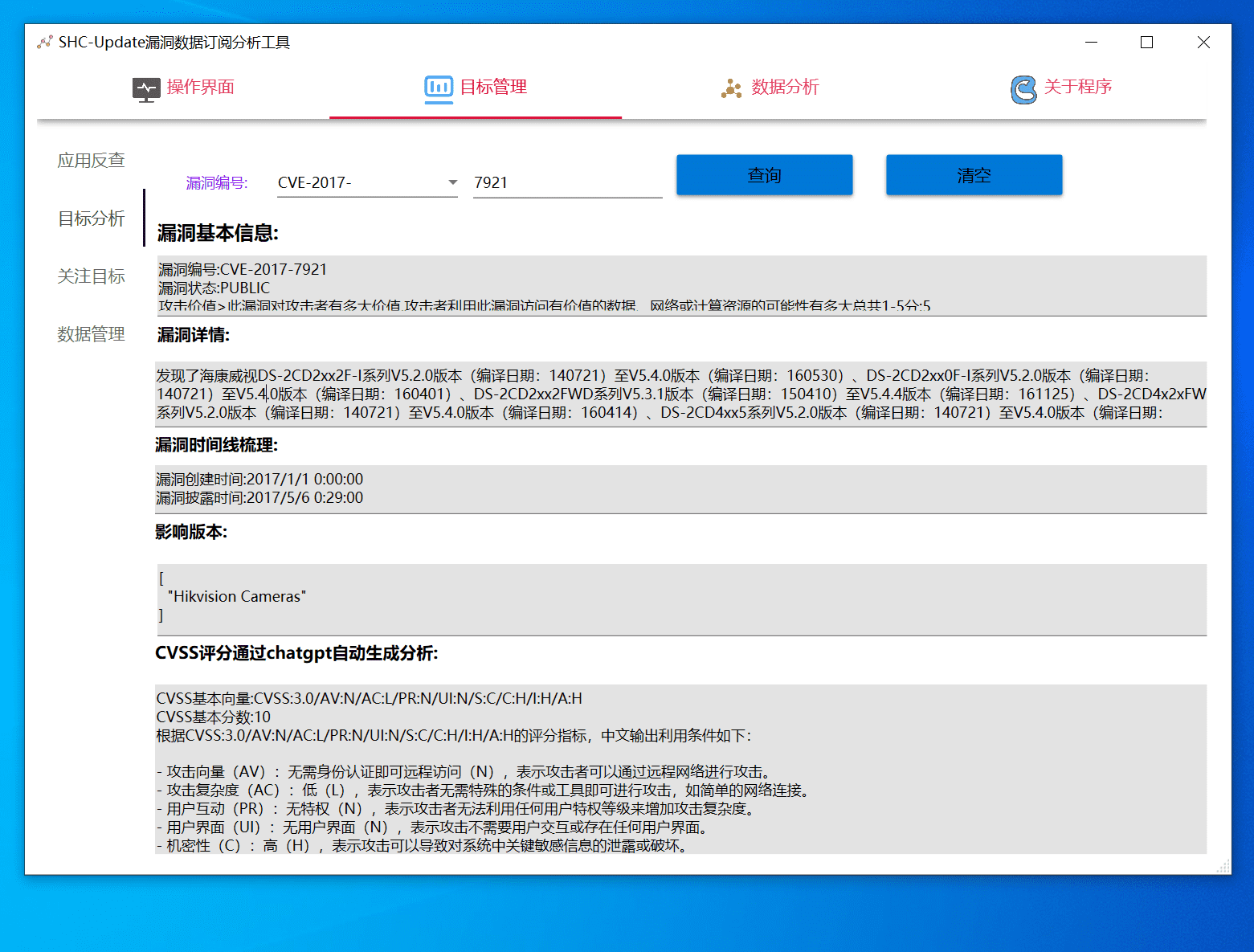

当发现CVE-2017-7921漏洞攻击价值和可利用性评分很高的时候,利用目标分析功能提取关于CVE-2017-7921的漏洞信息进行研判可以用于什么场景下。

2.影响版本查询CVE编号

当获取到某个厂商产品版本,可以查寻CVE漏洞平台是否收录过。

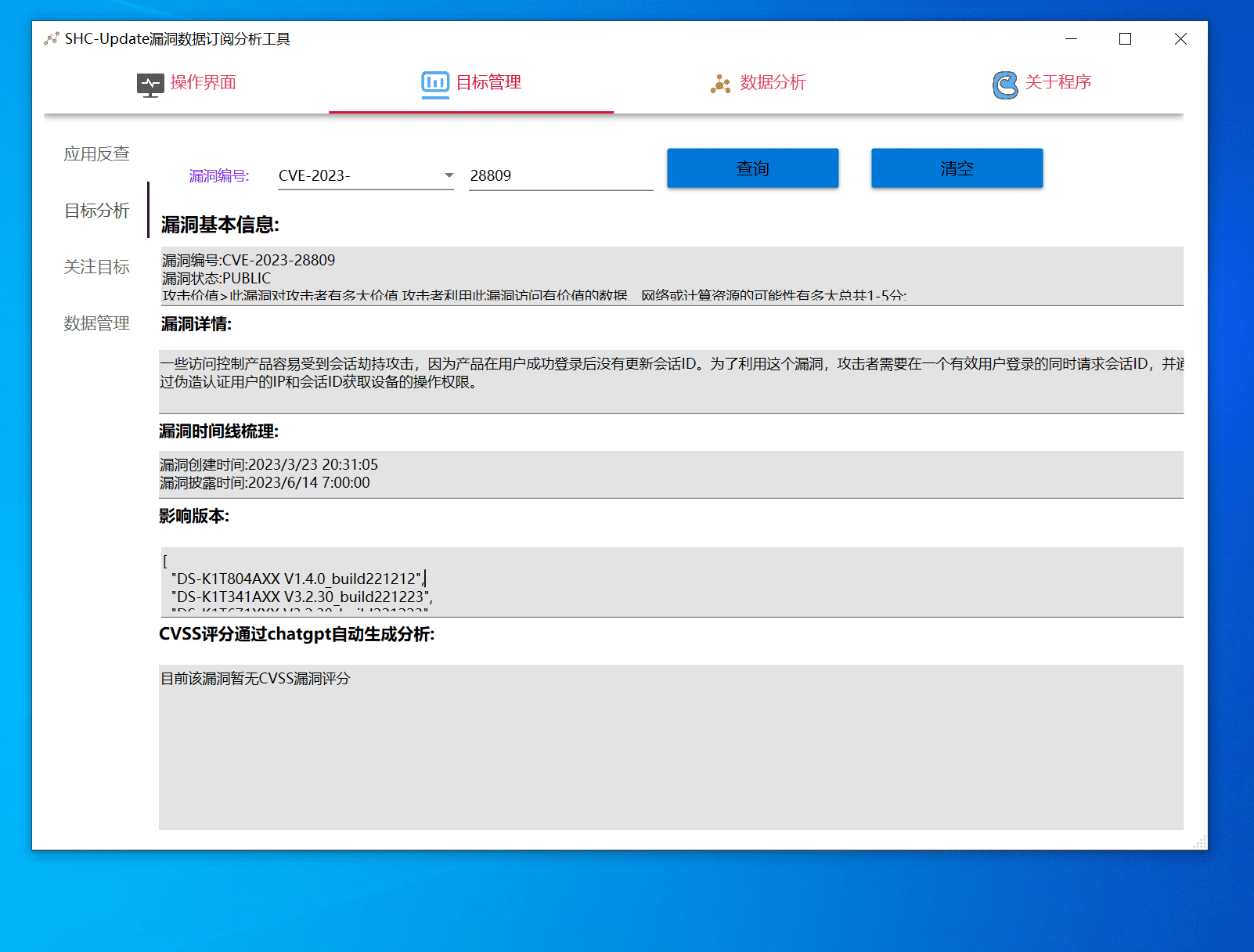

比如提取分析CVE-2023-28809漏洞数据,下面是影响版本数据,通过影响版本数据去反查相关版本是否有其它漏洞。

[

"DS-K1T804AXX V1.4.0_build221212",

"DS-K1T341AXX V3.2.30_build221223",

"DS-K1T671XXX V3.2.30_build221223",

"DS-K1T343XXX V3.14.0_build230117",

"DS-K1T341C V3.3.8_build230112",

"DS-K1T320XXX V3.5.0_build220706"

]

DS-K1T804AXX V1.4.0_build221212版本是否存在过其它历史漏洞。

四、目标分析功能

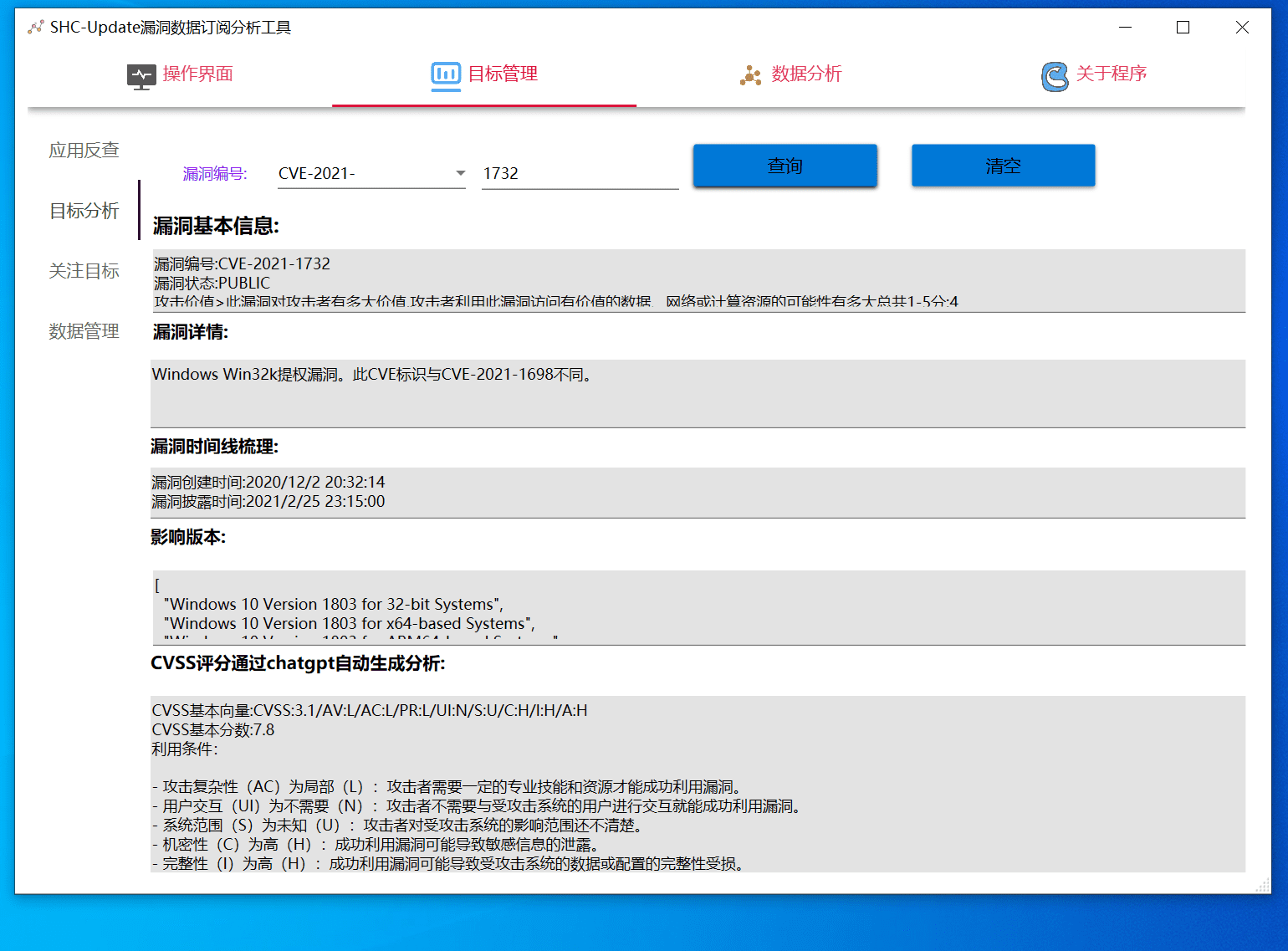

目标分析功能用于提取CVE编号漏洞收集加工的数据,下面截图是搜索关于CVE-2021-1732漏洞数据截图。

方便有渗透测试、漏洞应急、安全产品需求需要了解漏洞相关细节数据,主要了解漏洞基本信息、漏洞详情、漏洞时间线、影响版本、CVSS评分、等数据。

1.漏洞信息数据结构

目前目标分析功能漏洞数据结构

漏洞基本信息

漏洞编号:CVE-2021-1732

漏洞状态:PUBLIC

攻击价值>此漏洞对攻击者有多大价值,攻击者利用此漏洞访问有价值的数据、网络或计算资源的可能性有多大总共1-5分:4

漏洞可利用性>此漏洞在实际环境中的利用程度如何,是否有实用的漏洞利用代码被证明可以争对实际目标工作,攻击是否易于成功执行,还是只适合在人为设置的实验室中可执行总共1-5分:3

漏洞详情

Windows Win32k提权漏洞。此CVE标识与CVE-2021-1698不同。

漏洞时间线

漏洞创建时间:2020/12/2 20:32:14

漏洞披露时间:2021/2/25 23:15:00

漏洞修改时间:2021/3/4 6:09:22

影响版本

[

"Windows 10 Version 1803 for 32-bit Systems",

"Windows 10 Version 1803 for x64-based Systems",

"Windows 10 Version 1803 for ARM64-based Systems",

"Windows 10 Version 1809 for 32-bit Systems",

"Windows 10 Version 1809 for x64-based Systems",

"Windows 10 Version 1809 for ARM64-based Systems",

"Windows Server 2019",

"Windows Server 2019 (Core installation)",

"Windows 10 Version 1909 for 32-bit Systems ",

"Windows 10 Version 1909 for x64-based Systems ",

"Windows 10 Version 1909 for ARM64-based Systems ",

"Windows Server, version 1909 (Server Core installation) ",

"Windows 10 Version 2004 for 32-bit Systems ",

"Windows 10 Version 2004 for ARM64-based Systems ",

"Windows 10 Version 2004 for x64-based Systems ",

"Windows Server, version 2004 (Server Core installation) ",

"Windows 10 Version 20H2 for x64-based Systems ",

"Windows 10 Version 20H2 for 32-bit Systems ",

"Windows 10 Version 20H2 for ARM64-based Systems ",

"Windows Server, version 20H2 (Server Core Installation) "

]

CVSS3.1漏洞危害和利用条件评分

CVSS基本向量:CVSS:3.1/AV:L/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H

CVSS基本分数:7.8

利用条件:

- 攻击复杂性(AC)为局部(L):攻击者需要一定的专业技能和资源才能成功利用漏洞。

- 用户交互(UI)为不需要(N):攻击者不需要与受攻击系统的用户进行交互就能成功利用漏洞。

- 系统范围(S)为未知(U):攻击者对受攻击系统的影响范围还不清楚。

- 机密性(C)为高(H):成功利用漏洞可能导致敏感信息的泄露。

- 完整性(I)为高(H):成功利用漏洞可能导致受攻击系统的数据或配置的完整性受损。

- 可用性(A)为高(H):成功利用漏洞可能导致受攻击系统的服务不可用。

请注意,以上条件是一种可能的利用条件,在具体情况下可能会有所不同。此外,这是一个翻译结果,请根据实际情况进行确认。